Linux Audit Framework: Todo sobre el comando Auditd

Hace unos pocos días, empezando el mes de febrero, abordamos en una publicación especial una genial recopilación de comandos esenciales (básicos e intermedios) disponibles en la mayoría de los sistemas operativos libres y abiertos basados en GNU/Linux. En consecuencia, algunos eran muy simples, y con los cuales se podían manipular carpetas y archivos, y visualizar informaciones del mismo. Mientras que, otros eran más complejos, y con los cuales se podían administrar configuraciones y parámetros.

Pero, esta recopilación solamente abarcó unos modestos 60 comandos de Linux. Y dado que, en promedio, son centenares de comandos los disponibles en las mayorías de las Distribuciones GNU/Linux, pues toca, poco a poco, el abordar otros similares o más importantes, avanzados o especializados. Tales como, el Comando de Linux Auditd o «Linux Audit Framework», que abordaremos hoy en esta publicación.

Comandos de Linux: Los más esenciales a dominar en el año 2023

Pero, antes de empezar este interesante post sobre el Comando de Linux Auditd o «Linux Audit Framework», les recomendamos la anterior publicación, para su posterior lectura:

Linux Audit Framework: Potente entorno de auditoria Linux

¿Qué es el comando Auditd (Linux Audit Framework)?

Brevemente, pudiéramos describir a dicho comando Auditd como, una herramienta de software (framework) de auditoría para Linux, la cual, proporciona un sistema de auditoría compatible con CAPP (Controlled Access Protection Profile, en inglés, o Perfil de Protección de Acceso Controlado, en español). Por lo que, es capaz de recopilar información de manera confiable sobre cualquier evento relevante (o no) para la seguridad en un sistema operativo Linux.

En consecuencia, es ideal para apoyarnos a la hora de hacer seguimientos de las acciones realizadas en un SO. De esta forma, el comando Auditd o el Framework de Auditoria Linux (Linux Audit Framework o LAF) es capaz de ayudarnos a mantener nuestro SO más seguro, gracias a proveernos de los medios necesarios para analizar lo que sucede en el mismo con un gran nivel de detalle.

Sin embargo, y como es de entenderse, no proporciona seguridad adicional en sí mismo, es decir, no protege nuestro SO contra el mal funcionamiento del código o de cualquier tipo de explotación por parte de software maliciosos o ataques intrusos. Si no que, es útil para rastrear potenciales problemas para su posterior análisis y corrección, de forma tal, de tomar las medidas de seguridad adicionales para mitigarlos y hasta evitarlos. Por último, El LAF funciona escuchando los eventos informados por el kernel y registrándolos en un archivo de registro para su posterior análisis e informe al usuario.

Es una herramientas de espacio de usuario para la auditoría de seguridad. El paquete de auditoría contiene las utilidades de espacio de usuario para almacenar y buscar los registros de auditoría generados por el subsistema de auditoría los kernel de Linux, desde la versión 2.6 en adelante. Paquete auditd (en Debian)

¿Cómo se instala y usa el comando Auditd?

Como la mayoría de los comandos, vía Terminal (CLI), el mismo puede ser instalado fácilmente y de forma habitual utilizando el predeterminado o preferido gestor de paquete de su Distro GNU/Linux.

Por ejemplo, en Debian GNU/Linux y derivados sería:

sudo apt install auditdMientras que, en Fedora GNU/Linux y Red Hat, y sus similares sería:

sudo dnf install auditdsudo yum install auditY para su uso básico y predeterminado solo hace falta ejecutar las órdenes de comando siguientes:

- Chequear estado de ejecución

sudo systemctl status audit- Habilitar el servicio en segundo plano

sudo systemctl enable auditd- Ver las reglas configuradas actualmente

sudo auditctl -l- Creación de reglas de visualización (watch) o control (syscall)

sudo auditctl -w /carpeta/archivo -p permisos-otorgadossudo auditctl -a action,filter -S syscall -F field=value -k keyword- Gestionar todas las reglas creadas

sudo vim /etc/audit/audit.rules- Listar todos los eventos que tengan que ver con un proceso concreto según su PID, palabra clave asociada, ruta o archivo o llamadas al sistema.

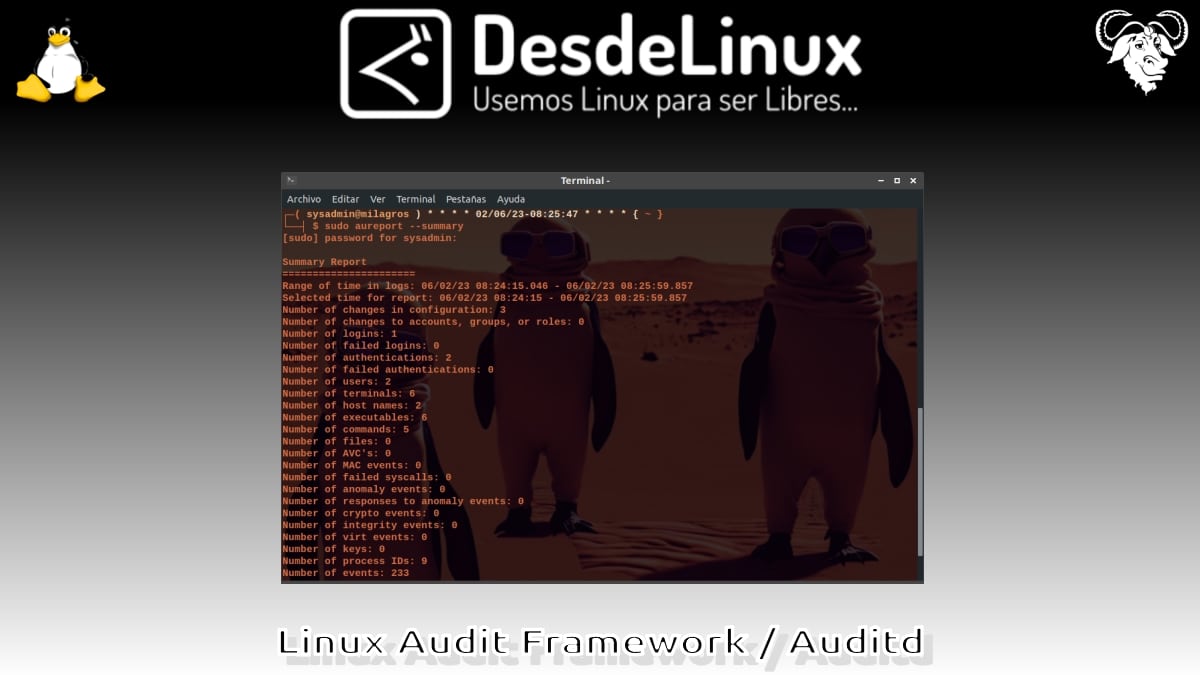

sudo ausearch -p PIDsudo ausearch -k keywordsudo ausearch -f rutasudo ausearch -sc syscall- Generar informes de auditoría

sudo aureport -nsudo aureport --summarysudo aureport -f --summarysudo aureport -l --summarysudo aureport --failed- Rastrear la ejecución de un proceso

sudo autracet /ruta/comandoSin embargo, para aprender más a profundidad sobre el mismo recomendamos explorar los siguientes enlaces:

- Manpages Debian: Auditd

- Sitio web oficial

- Sección oficial en GitHub

- Wiki ArchLinux: Auditd

- Guía de seguridad de Red Hat Linux: Capítulo Auditando el sistema

- Guía de seguridad de SUSE: Capítulo El Framework Audit de Linux

- Guía de seguridad y hardening de OpenSUSE: Capítulo El Framework Audit de Linux

Resumen

En resumen, esperamos que esta publicación relacionada con el potente entorno de auditoria integrado en GNU/Linux conocido como «Linux Audit Framework», el cual, es proveído a través del Comando de Linux Auditd, les permita a muchos, el poder auditar (examinar y evaluar) toda la actividad de sus sistemas operativos libres y abiertos basados en GNU/Linux. Y así, puedan fácilmente detectar y corregir cualquier configuración o actividad anómala, inadecuada o perjudicial con prontitud.

Por último, no dejes de aportar tu opinión sobre el tema de hoy, vía comentarios. Y, si te ha gustado esta publicación, no dejes de compartirla con otros. Además, recuerda visitar nuestra página de inicio en «DesdeLinux» para explorar más noticias, y unirte a nuestro canal oficial de Telegram de DesdeLinux, o este grupo para más información sobre el tema de hoy.

from Desde Linux https://ift.tt/baFCif2

via IFTTT

No hay comentarios.:

Publicar un comentario