En esta época digital, la privacidad se ha convertido en un asunto de vital importancia y muchos de nosotros tememos que alguien pueda estar observándonos a través de la cámara de nuestro móvil. El uso creciente de estos aparatos, donde se almacenan datos personales, incrementa notablemente el peligro de ser blanco de algún tipo de agresión por parte de piratas informáticos y otros criminales del ciberespacio.

Este conjunto de criminales virtuales posee diversas estrategias para ingresar a los teléfonos móviles y hacerse con información confidencial, como contraseñas, números de tarjetas de crédito, y demás. Una de las maneras en que pueden lograrlo es a través de la cámara utilizando la técnica del » camfecting «, mediante la cual pueden tomar control absoluto de este componente sin que nosotros lo sepamos.

Igualmente, tienen la capacidad de acceder a componentes esenciales, como el micrófono, el GPS y los archivos almacenados. Por esta razón, es fundamental adoptar medidas para salvaguardar tu dispositivo y evitar este tipo de asaltos. Entre estas medidas se incluyen mantener al día el sistema operativo y ser precavido al descargar aplicaciones o abrir enlaces sospechosos.

Cómo detectar si alguien te está observando a través de la cámara de tu móvil

Si sientes que algo anda mal con tu móvil o si has percibido comportamientos inusuales, así como cambios imprevistos en su rendimiento, podría ser una señal de que tu aparato ha sido vulnerado. La seguridad de nuestros dispositivos es primordial, y es esencial saber identificar las señales que podrían indicar una intrusión no permitida.

Recientemente los expertos en seguridad informática han alertado sobre los delincuentes cibernéticos que están tomando control de las cámaras en los móviles de los usuarios. Advierten que el ataque se puede llevar a cabo simplemente enviando correos electrónicos infectados a las víctimas.

Una vez que la víctima hace clic, abre el enlace o descarga un archivo adjunto, automáticamente el malware se introduce en el dispositivo, ya sea en el móvil o en la computadora portátil. Una vez hecho esto, el o los piratas informáticos tienen acceso remoto a toda la información almacenada en el dispositivo, incluyendo la cámara, los micrófonos y el GPS.

Sin embargo, los expertos en seguridad afirman que es sencillo detectar las señales de alarma y, posteriormente, se pueden adoptar medidas para reforzar la seguridad en el dispositivo. Algunas de las señales que indican que tu móvil ha sido vulnerado son las siguientes:

- La batería de tu móvil se consume más rápido de lo normal: Si observas que la batería de tu móvil se consume con rapidez, esto podría ser un indicio de que alguien está utilizando tu cámara sin que te des cuenta. Las aplicaciones espías normalmente consumen mucha energía, lo que puede afectar negativamente la duración de la batería.

- La luz indicadora de la cámara parpadea constantemente: Si observas que la luz LED indicadora de la cámara frontal parpadea constantemente incluso cuando no has activado la cámara, esto podría ser una señal evidente de que alguien está accediendo a este componente sin tu consentimiento.

- Sistema operativo lento: Si tu móvil se bloquea, se cuelga constantemente o va más lento de lo normal, podría ser una señal de que alguien está usando tu cámara. Las aplicaciones espías pueden afectar negativamente al rendimiento del dispositivo, lo que puede provocar bloqueos.

- Aplicaciones desconocidas: Si detectas aplicaciones en tu móvil que no recuerdas haber instalado, esto podría ser una señal evidente de que alguien accedió a tu equipo y ha instalado software malicioso para espiarte.

Si percibes algunas de estas señales en tu móvil, es importante que actúes de inmediato para proteger tu privacidad. Es relevante estar alerta a los signos de alarma que indican los expertos en seguridad, ya que en estos tiempos es tremendamente sencillo que alguien acceda a tu dispositivo y controle sus funciones de forma remota sin que te des cuenta.

Algunas recomendaciones clave para evitar que los hackers accedan a la cámara de tu teléfono son, en primer lugar, mantener actualizado el sistema operativo y las aplicaciones, esto es vital. Recuerda que las actualizaciones normalmente incluyen parches de seguridad que corrigen vulnerabilidades conocidas. Además, puedes optar por configurar tu dispositivo para que se actualice automáticamente.

Los expertos en seguridad sugieren que, para mantenerse a salvo contra un ataque de camfecting, los usuarios deben colocar un pequeño pedazo de cinta sobre la cámara del móvil, esta es quizás la forma más fácil y confiable de evitar que alguien te espíe. Sin embargo, esto no resuelve todo el problema, ya que el pirata informático sigue teniendo acceso a los datos almacenados en el equipo.

Para contrarrestar esta situación es esencial que instales una aplicación antivirus que puede ayudar a detectar y bloquear posibles amenazas de seguridad, incluyendo apps maliciosas que intentan acceder a tu cámara. Otro de los consejos que debes tomar siempre en cuenta es ser cauteloso con las descargas y hacerlo únicamente de fuentes confiables.

De la misma manera, tienes que asegurarte de tener contraseñas fuertes para proteger el acceso a tu móvil, además de activar la autenticación en dos pasos siempre que sea posible, ya que proporciona una capa adicional de seguridad al requerir un segundo factor de verificación, como un código enviado a tu dispositivo o incluso una huella digital.

Al poner en práctica estas medidas de seguridad y adoptar hábitos de navegación seguros, puedes disminuir significativamente el riesgo de que los hackers accedan a la cámara de tu móvil y proteger tu privacidad.

El cargo Cómo saber si te están espiando a través de la cámara de tu móvil apareció primero en Tecnovedosos.

source https://tecnovedosos.com/camfecting-espiando-camara-movil/

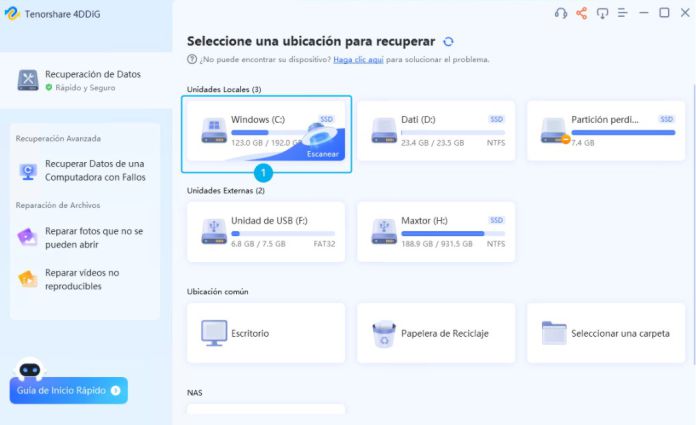

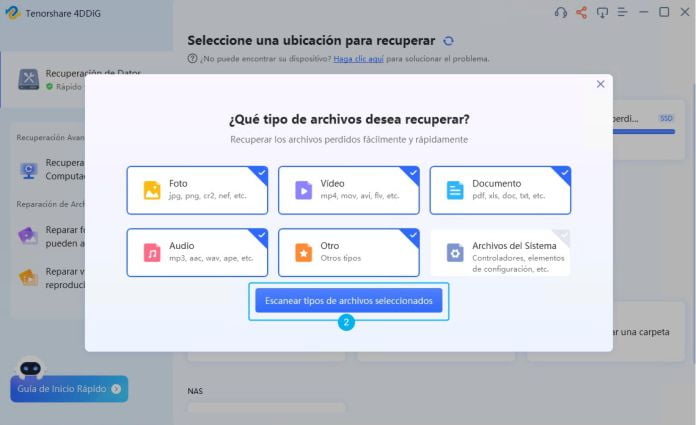

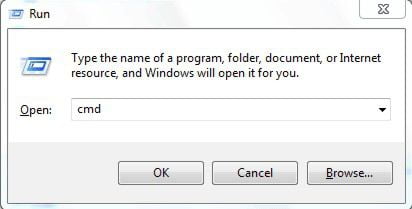

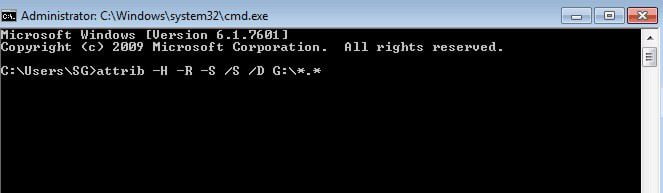

Después de ejecutar el comando, verifique el disco duro externo indicado y busque una nueva carpeta con los archivos restaurados. Puede haber archivos con la extensión «.chk».

Después de ejecutar el comando, verifique el disco duro externo indicado y busque una nueva carpeta con los archivos restaurados. Puede haber archivos con la extensión «.chk».