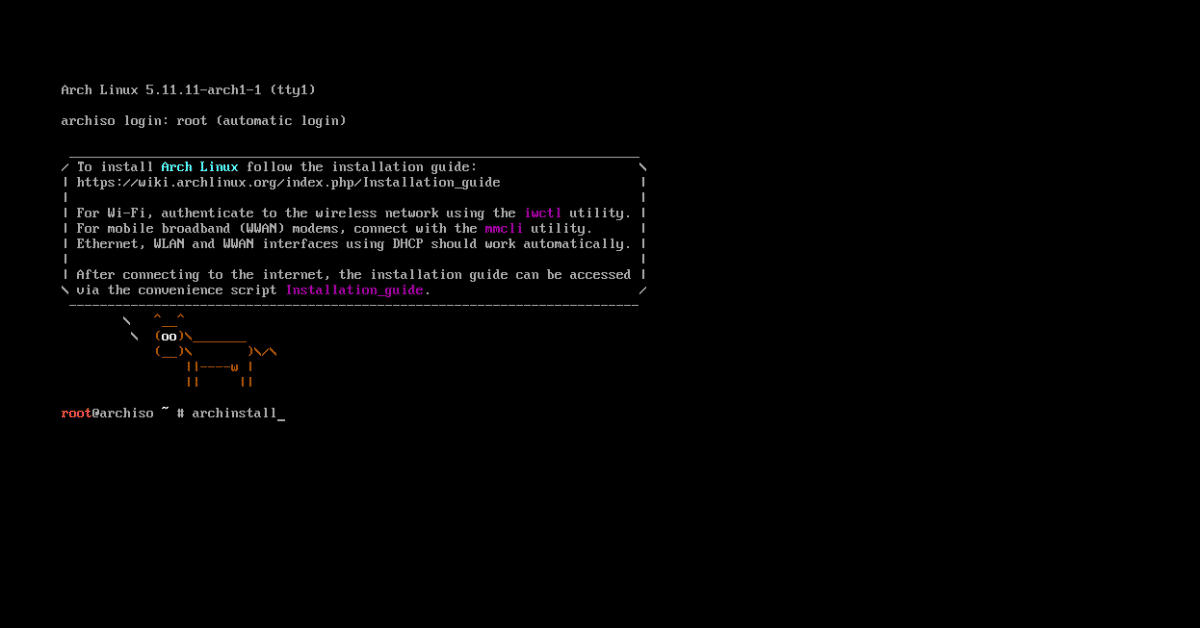

Se dio a conocer el lanzamiento de la nueva versión de Archinstall 2.5, que se ejecuta en modo consola y se puede usar en lugar del modo de instalación manual predeterminado de la distribución.

Archinstall proporciona modos de operación interactivos (guiados) y automatizados. En el modo interactivo, al usuario se le hacen preguntas en secuencia que cubren las configuraciones y acciones básicas de la guía de instalación.

En el modo automatizado, es posible usar scripts para implementar configuraciones típicas. El instalador también admite perfiles de instalación, por ejemplo, el perfil de «escritorio» para seleccionar un escritorio (KDE, GNOME, Awesome) e instalar los paquetes necesarios para su funcionamiento, o los perfiles de «servidor web» y «base de datos» para seleccionar e instalar el relleno de servidores web y DBMS.

Principales novedades de Archinstall 2.5

En esta nueva versión de Archinstall 2.5 se destaca que se agregó soporte para desbloquear particiones de disco encriptadas usando tokens FIDO2 como Nitrokey y Yubikey.

Otra de las novedades de esta nueva versión, es que se ha agregado al menú principal una interfaz para ver la lista de discos y las particiones de disco disponibles.

Ademas de ello, tambien se destaca en Archinstall 2.5 la capacidad de crear cuentas se ha agregado al menú y que se han implementado opciones mejoradas para la creación automatizada de usuarios a través de un script procesado por el comando «–config».

El perfil para instalar el administrador de ventanas Awesome se ha simplificado y ahora ofrece solo un conjunto mínimo, sin un administrador de archivos, un visor de imágenes o una utilidad de captura de pantalla.

Tambien se menciona que se solucionó un problema grave donde la opción en la herramienta de partición guiada marcaba todas las particiones para el cifrado. Esto debido a una función llamada select_encrypted_partitions()que se descuidó y actuó como un prototipo de función para trabajos futuros, que permitiría seleccionar qué particiones cifrar. Esta función ahora se desarrolla según lo previsto y se presentará una opción para seleccionar uno o más volúmenes encriptados, sin encriptar particiones adicionales.

Los parámetros «–config», «–disk-layout» y «–creds» brindan soporte para descargar archivos de configuración desde un servidor externo, ademas de que se proporciona la capacidad de crear diferentes tipos de menús (MenuSelectionType.Selection, MenuSelectionType.Esc, MenuSelectionType.Ctrl_c).

Los elementos para seleccionar la configuración regional y el idioma de la interfaz se han agregado al menú principal y se instaló el applet de administrador de red al elegir un perfil de escritorio.

De los demás cambios que se destacan de esta nueva versión:

- Se han agregado mejoras generales a las traducciones y más idiomas.

- Se han agregado diferentes tipos de menú, como MenuSelectionType.Selection,

- MenuSelectionType.Esc, MenuSelectionType.Ctrl_c. Esto con el fin de manejar los diferentes tipos de devolución de selecciones de menú. Se corrigió un error children que no siempre existiría en el lsblkinforme.

- DISK_RETRY_ATTEMPTS se ha reducido de 20 a 5 para mejorar la experiencia general en el tiempo. Esto puede provocar que se agote el tiempo de espera del hardware antiguo

- En BlockDevice las propiedades son en su mayor parte propiedades almacenadas en caché, lo que significa que la información no se actualizará entre llamadas.

- BlockDevice.get_partition ha sido optimizado

- Se agregó una advertencia cuando el disco seleccionado tiene demasiado poco espacio para sugerir un diseño automático

- archinstall.Boot() que arranca una instalación ahora tiene un manejo de errores un poco mejor en términos de código de salida al tener una mejor salida de depuración.

- El sistema de menú ahora solo tiene en cuenta las entradas de menú visibles al estructurar el diseño. Los elementos previamente ocultos también tendrían en cuenta las dimensiones del diseño.

- Save configuration -> All ahora guarda correctamente todas las configuraciones, incluidas las configuraciones de disco. Todavía hay una pequeña discrepancia entre el guardado automático de la configuración durante la instalación y esta opción de guardado. Es un problema conocido y se solucionará en la próxima versión.

Finalmente si estás interesado en poder conocer más al respecto sobre esta nueva versión del instalador, puedes consultar los detalles en el siguiente enlace.

from Desde Linux https://ift.tt/dYS2gz1

via IFTTT